AMD Zen 2 Secure Processor Bootrom durchgesickert, (f)TPM kompromittiert und weitere AMD-Schwachstellen wecken das Interesse der PS5-Szene

AMDs sichere Prozessor-Bootroms (SP, auch bekannt als PSP) für ZEN- und ZEN2-Architekturen sind kürzlich durchgesickert und haben das Interesse in der PS5-Sicherheits-Community geweckt. Darüber hinaus haben Sicherheitsforscher vor einigen Wochen gezeigt, wie man das Trusted Platform Module (TPM) von AMD kompromittieren kann. Parallel dazu hat AMD neue Schwachstellen bekannt gegeben, die sich auf seine CPUs auswirken. All dies könnte für die PS5-Hacking-Szene von Interesse sein.

Was ist AMD SP und warum interessiert es die PS5-Szene?

Der sichere Prozessor steht an der Spitze der Vertrauenskette für AMD-Systeme.

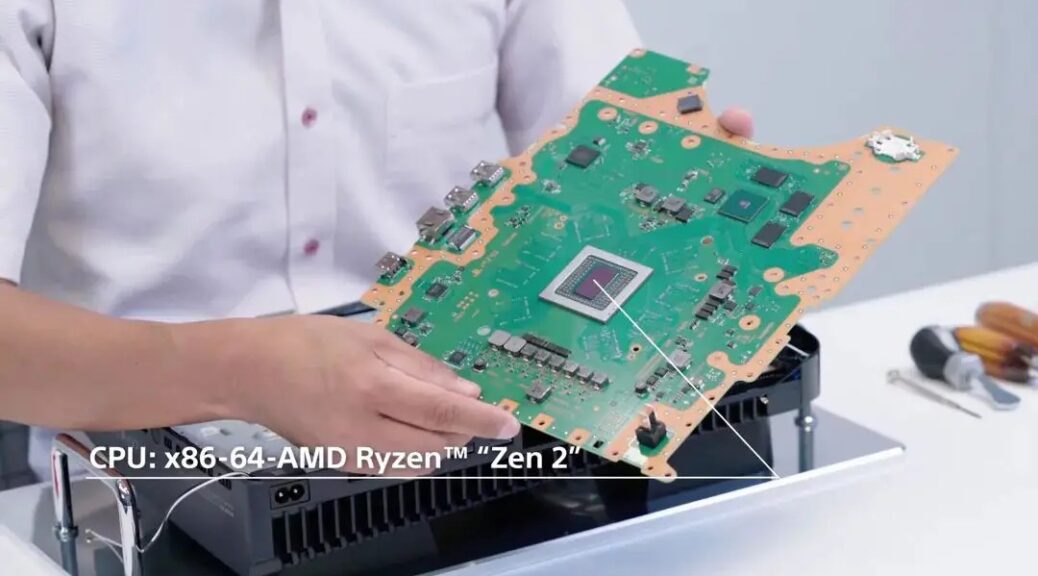

Fehler in AMD Ryzen-CPUs, dem Secure Processor (SP), dem Trusted Platform Module (TPM) oder der System Management Unit (SMU) können zu kritischen, schwer zu behebenden Schwachstellen für die Systeme führen, die diese CPUs verwenden. Das ist für die PS5-Szene interessant, da es sich bei der PS5-APU um einen Semi-Custom-Prozessor von AMD handelt, der bekanntermaßen auf der Zen-2-Architektur basiert. Daher dürften sich Schwachstellen in der Ryzen-Serie von AMD auch auf die PS5 auswirken.

Ein kritischer und ausnutzbarer Fehler auf einem solchen Prozessor könnte Hardware-Hackern helfen, die Konsole beim Start zu kapern und möglicherweise kritische Informationen von der PS5 für zukünftige Hackerangriffe zu sichern. Wie der Nintendo Switch-Hack zeigt, können Hardware-Hacks sehr leistungsfähig und für Konsolenhersteller äußerst schwer zu patchen sein.

Zen 2 Bootrom könnte bei PS5-Hacks genutzt werden

Mit anderen Worten: Die AMD Ryzen ZEN2-Architektur treibt die PS5 an, sodass alle Schwachstellen oder Sicherheitsdaten im Zusammenhang mit der AMD-Architektur möglicherweise für PS5-Hacking relevant sind. Besonders interessant ist in diesem Fall das Bootrom für die ZEN 2-Architektur.

Das Bootrom an sich ist keine Schwachstelle (obwohl es höchstwahrscheinlich durch eine Schwachstelle, einen Hardwarefehler oder auf andere Weise erworben wurde), aber Reverse Engineering wäre ein riesiger Schritt zum Verständnis, wie AMD-Systeme, einschließlich der PS5, booten. Wichtig ist, dass der Startcode des Systems nach dem Reverse Engineering auf potenzielle Fehler und Schwachstellen analysiert werden kann.

Obwohl dieses Bootrom allein nicht ausreicht, um eine Konsole wie die PS5 zu „hacken“, ist es ein weiterer Baustein für die Hacker-Community, um das Spielgerät besser zu verstehen, und kann hoffentlich zu weiteren Erkenntnissen und Hacks führen, kombiniert mit zuvor gemeldeten Schwachstellen .

Modded Warfare hat hier eine ziemlich gute Zusammenfassung dieses Leaks:

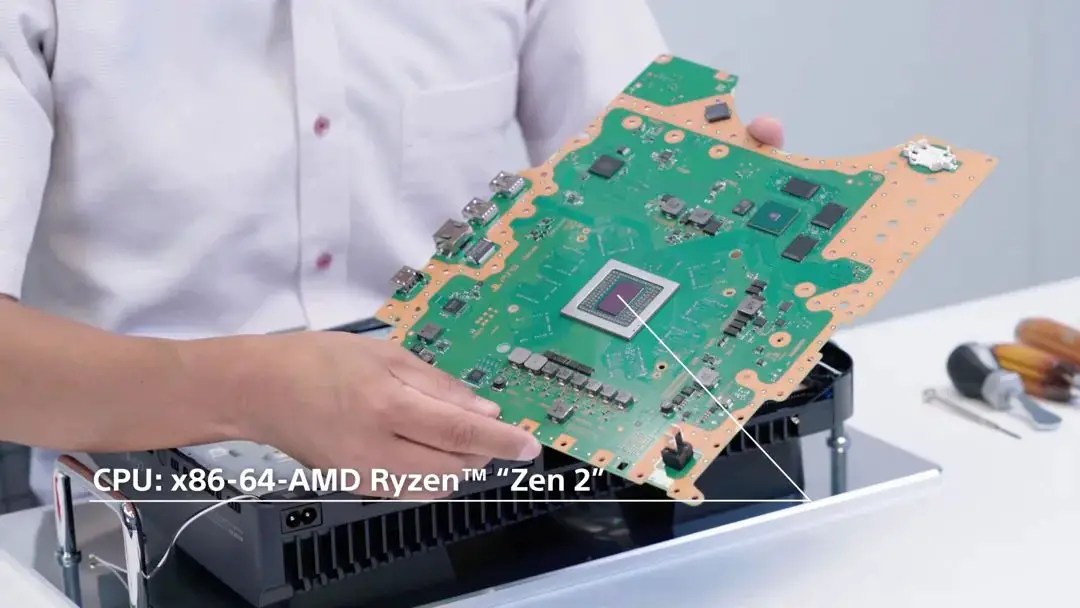

SpecterDev hat auf dem PS5 Research Discord-Server bestätigt, dass es sich tatsächlich um ein interessantes Teil des PS5-Puzzles handelt, auch wenn es höchstwahrscheinlich immer noch „sehr schwer rückgängig zu machen“ sein wird.

Der Hacker hatte kürzlich einige seiner Forschungsergebnisse zum Secure Processor von AMD geteilt, eine sehr interessante Lektüre, wenn Sie mehr über die AMD-Plattform erfahren möchten: Teil 1 – Teil 2

(Bild von Fritzchens Fritz)

(f)TPM-Angriff

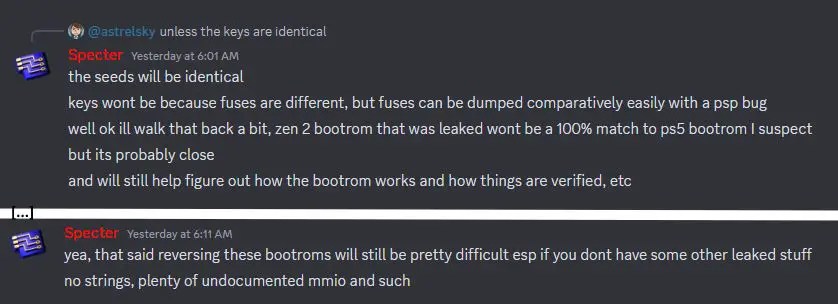

In seinem obigen Artikel erwähnt SpecterDev, dass einige wichtige Verschlüsselungsschlüssel im Cryptographic Co-Processor (CCP) „gesperrt“ und sicher sind. Dank eines kürzlich im Mai veröffentlichten Hardware-Angriffs auf das Trusted Platform Module (TPM) konnte der Hacker schnell korrigieren , dass diese Schlüssel möglicherweise nicht so sicher sind wie zunächst angenommen.

Die Sicherheitsforscher Hans Niklas Jacob, Christian Werling, Robert Buhren und Jean-Pierre Seifert haben kürzlich einen Artikel und den dazugehörigen Code ( Github-Quelle ) veröffentlicht, der zeigt, wie sie einen Hardware-Angriff nutzten, um das Trusted Platform Module von AMD zu kompromittieren, und unter anderem extrahierte Schlüssel aus dem CCP. Den Forschern zufolge kann der Hack mit handelsüblicher Hardware im Wert von etwa 200 US-Dollar ausgeführt werden.

Dieser spezielle Angriff, der einen Hardwarefehler wiederverwendet, den wir bereits 2021 behandelt haben (von denselben Infosec-Forschern Buhren und Seifert), könnte für zukünftige PS5-Hacks von entscheidender Bedeutung sein. Die Autoren beschreiben, dass der Hack Zen1, Zen2 (was sehr wahrscheinlich die PS5 einschließt, aber nicht Gegenstand des Artikels ist) und in gewissem Maße Zen 3 betrifft.

Weitere AMD-Schwachstellen

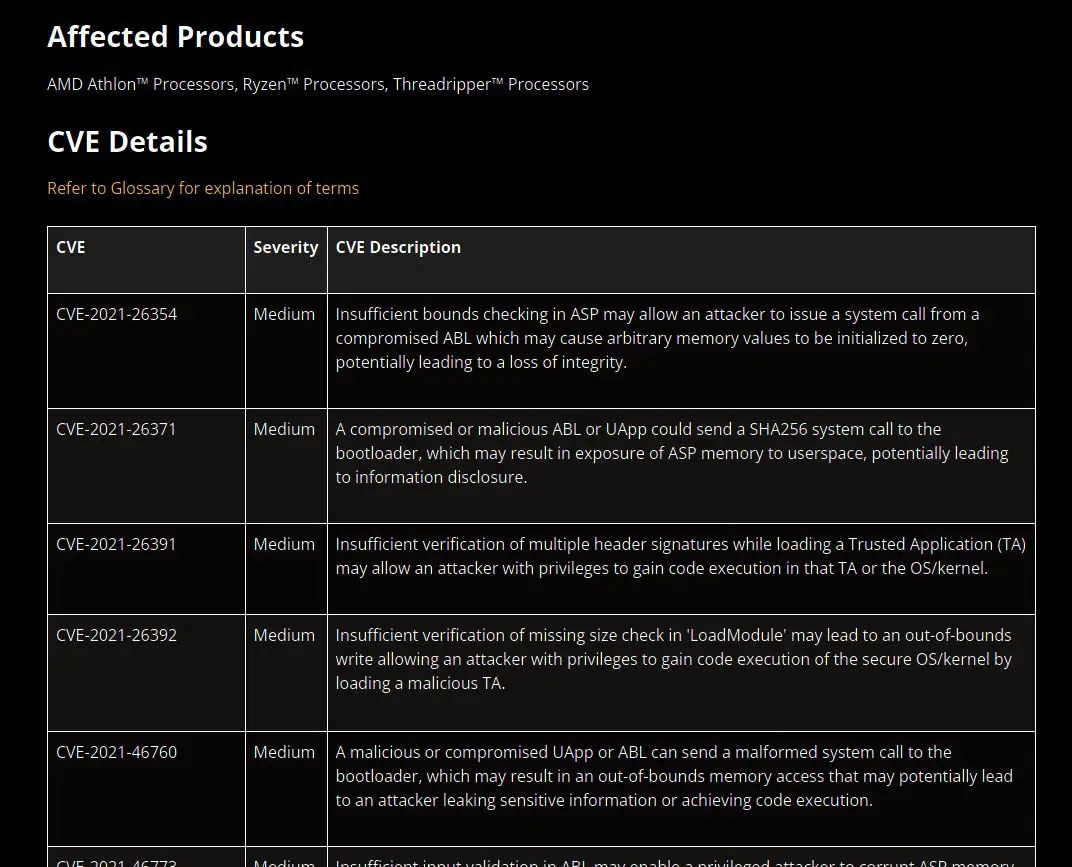

Parallel dazu hat AMD einen Bericht über kürzlich bekannt gewordene Schwachstellen in seinen Client- und Serverarchitekturen veröffentlicht. Die Client-Schwachstellen sind in der Regel die „interessanten“ Schwachstellen für die PS5-Szene, da sie Ryzen-Schwachstellen (Zen 2) umfassen. Es ist jedoch erwähnenswert, dass einige dieser Fehler sowohl Server als auch Client betreffen.

Obwohl keine der im Mai-Bulletin gemeldeten Schwachstellen „hoch“ oder „kritisch“ ist, lohnt es sich immer, einige davon zu untersuchen, da sie in Kombination mit kritischeren Schwachstellen der Plattform und früheren Schwachstellen bei zukünftigen Architektur-Hacks ausgenutzt werden könnten.

Abschluss

Alles in allem sind das eine Menge neuer Informationen für die PS5-Hacker-Szene. Obwohl sich viele dieser neuen Details wie bedeutende Durchbrüche anfühlen, wird die Zeit zeigen, ob sie sich problemlos auf die PS5 übertragen lassen und ob die PS5-Hacking-Szene über die Ressourcen und Fähigkeiten verfügt, diese tatsächlich in brauchbare Hacks für die PS5 umzuwandeln.

Angesichts dieser Ankündigungen könnte sich jedoch herausstellen, dass der beste Weg, die PS5 vollständig zu jailbreaken , Hardware-Angriffe sein werden.