Crazy Hacks #3: Wie drei Nintendo-Konsolen von alltäglichen Haushaltsgegenständen besiegt wurden

Jeder dieser Hacks verdient einen eigenen Artikel, und es wurde bereits viel über sie gesagt, aber der unwirkliche Aspekt, die Softwaresicherheit mit sehr einfachen Objekten umgehen zu können, bedeutet, dass wir diese drei zusammenfassen mussten: Dies ist die Geschichte, wie Die Wii, 3DS und Nintendo Switch von Nintendo wurden jeweils mit einem Magneten, einer Pinzette bzw. einer Büroklammer gehackt.

Crazy Hacks – Worum geht es hier?

In dieser Artikelserie diskutieren wir einfallsreiche Hacks für verschiedene Konsolen und Geräte. Einige wurden zum Zeitpunkt ihrer Veröffentlichung sofort populär, andere waren etwas unbekannt oder gerieten mit der Zeit in Vergessenheit, aber nach der bescheidenen Meinung dieses Autors waren sie alle wirklich verrückt. Von „Es ist so dumm, dass es unmöglich funktionieren kann“ bis zu „Moment, wie sind sie überhaupt darauf gekommen?“ und alles dazwischen, wir hoffen, dass Ihnen diese Serie gefällt.

Wii: Von einer Pinzette zertrümmert

Wir schreiben das Jahr 2008. Die Wii ist erst seit etwas mehr als einem Jahr auf dem Markt, aber das Team Twiizers demonstriert auf der Hackerkonferenz 24c3, dass es ihnen bereits gelungen ist, an die Verschlüsselungsschlüssel zu gelangen. Das Werkzeug dafür: eine Pinzette.

Die Wii war vollständig abwärtskompatibel mit dem Gamecube, und die frühen Tage von Wii Homebrew basierten zu 100 % auf vorhandenen Gamecube-Hacks. Es war „einfach“, Gamecube Homebrew auf der Wii auszuführen, aber der „Gamecube-Modus“ der Wii war begrenzt und erlaubte (natürlich) nicht, Wii-Binärdateien auszuführen oder von der zusätzlichen Leistung des Wii-Modus zu profitieren. Um es einfach auszudrücken: Der Gamecube-Modus wurde in einer Sandbox ausgeführt …

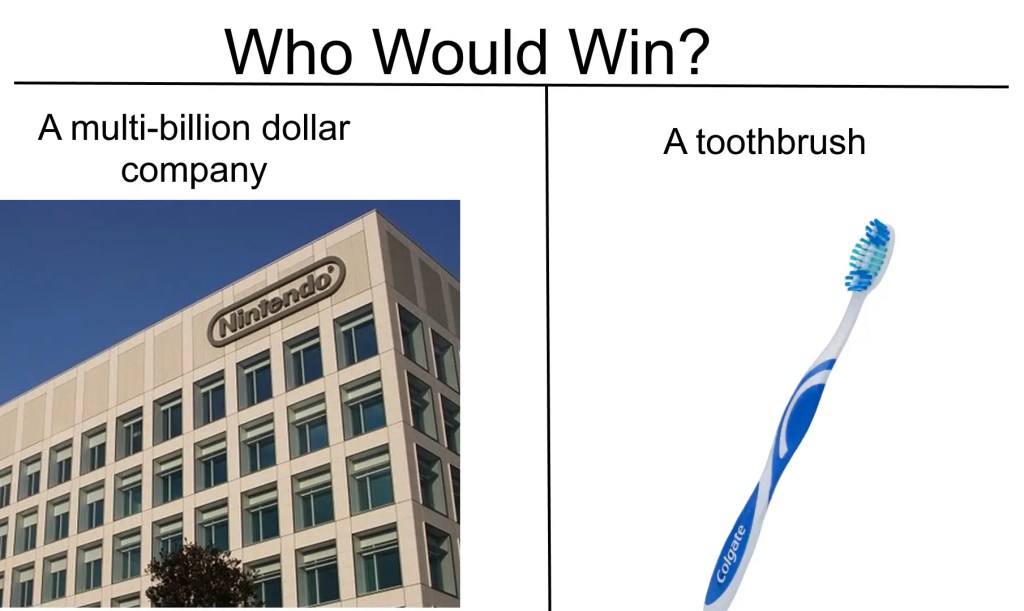

…aber es war nicht vollständig Sandboxed. Was die Hacker Bushing, Marcan , Segher und tmbinc herausfanden, war, dass die Wii beim Ausführen des Gamecube-Modus vorher nicht ihren gesamten RAM ordnungsgemäß bereinigte: Der Gamecube musste nur die ersten 16 MB der insgesamt 64 MB RAM auf der Konsole nutzen. Aber das Wii-Betriebssystem machte sich nicht die Mühe, die restlichen 48 MB RAM freizugeben, bevor es den Gamecube-Modus startete. Mithilfe einer Pinzette, um Teile des Speichers physisch zu überbrücken , konnten die Hacker Adressen ändern und das System dazu verleiten, für die Wii reservierte Teile des RAM im GameCube-Modus zu lesen, 16-MB-Blöcke mal 16-MB-Blöcke.

Quelle: Marcan

Das Lesen dieser RAM-Teile wäre kein Problem gewesen, wenn die Wii sie vor dem Starten des Gamecube-Modus bereinigt hätte, aber wie wir oben gesehen haben, hat sich das Wii-Betriebssystem nicht darum gekümmert. Und es stellte sich heraus, dass der Speicher viele Informationen enthielt: das vollständige Betriebssystem, einige Verschlüsselungsschlüssel und mehr, was die Tore zum Wii-Homebrew öffnete!

Der Twiizers-Präsentation folgte kurz darauf die Veröffentlichung des Twilight-Hacks, eines Pufferüberlauf-Exploits in Zelda Twilight Princess, der es Wii-Benutzern ermöglichte, zum ersten Mal einen Homebrew-Loader auf der Konsole zu genießen, ohne dass Hardware-Modifikationen erforderlich waren.

Heute wurde der Twilight-Hack durch fortschrittlichere und modernere Techniken ersetzt. Das Hacken der Wii ist im Grunde so einfach wie der Besuch bestimmter Websites, die die Wii für Sie hacken, indem sie Ihrer Wii einfach eine speziell gestaltete Nachricht senden. Aber man kann mit Recht sagen, dass die meisten dieser Wii-Hacks auf den Schultern von Riesen aufgebaut sind, wobei der Riese in diesem Fall eine Pinzette ist … und ja, vielleicht ein bisschen die Menschen, die sich überhaupt dafür entschieden haben, die Pinzette zu halten ;).

Nintendo 3Ds: Von einem Magneten besiegt

Gehen wir von der Wii weiter und konzentrieren uns auf Nintendos Handhelds, beginnend mit dem 3DS!

Es ist immer eine gute Idee, Magnete in unmittelbarer Nähe Ihrer elektronischen Geräte anzubringen. Genau das haben Hacker getan, um das 3DS auszunutzen.

So einfach ist das natürlich nicht.

Genau wie bei anderen Spielekonsolen war der Hacking-Prozess des 3DS eine fortschrittliche Sache. Hacks für die Konsole waren ziemlich früh im Leben der Konsole verfügbar (der 3DS wurde 2011 veröffentlicht, Gateway3DS wurde 2013 verfügbar gemacht und Ninjhax kam 2014 heraus), aber es gab Dinge, die nicht frühzeitig durchgeführt werden konnten. Insbesondere das Entfernen toter Konsolen ist für jede Hacking-Szene immer eine Herausforderung, da es erforderlich ist, die Kontrolle über den Code sehr früh im Startvorgang der Konsole zu erlangen, normalerweise beim Booten.

Erst 2017, sechs Jahre nach der Veröffentlichung der Konsole, führten die 3DS-Hacker SciresM , Myriachan, Normmatt, TuxSH und Hedgeberg den Bootrom-Hax ein: Durch Ausnutzen einer fehlerhaften Werksfirmware des 3DS konnten die Hacker sie extrahieren und zurückentwickeln das Bootrom (der Code, der beim Konsolenstart ausgeführt wird) des 3DS. Während des Reverse-Engineering-Prozesses fanden sie ein sehr interessantes „Feature“ im Bootrom-Code:

Beim Zerlegen von boot9 fällt uns ein weiterer großer Fehler im Bootrom auf: Bevor versucht wird, von NAND zu booten, prüft das Bootrom, ob eine Tastenkombination (Start + Select + X) gedrückt wird und ob die Shell geschlossen ist. Wenn ja, wird versucht, von einer eingelegten NTR-Kassette (Nintendo DS) zu booten. – SciresM

Mit anderen Worten: Die Konsole kann durch Drücken der richtigen Tastenkombination eine Boot-Binärdatei für den „Servicemodus“ von einer Kassette laden (was stark an die Pandora-Batterie der PSP erinnert). Und im Jahr 2017 waren NDS-Flashcarts in der 3DS-Szene weit verbreitet, sodass das Problem „Wie füge ich Code auf eine NDS-Kassette ein“ gelöst war.

Diese Funktion wurde dort wahrscheinlich zu Testzwecken oder zu offiziellen Zwecken zum Entmauern eingebaut. Der „niedliche“ Teil ist der Test, um sicherzustellen, dass die Hülle der Konsole geschlossen ist. Es wird angenommen, dass dies eine „Sicherheitsmaßnahme“ war, um zu verhindern, dass normale Spieler diese Startsequenz auslösen (versehentlich oder absichtlich).

Hier kommt der Magnet ins Spiel: Indem man einen normalen Magneten über die Tasten der Konsole hält, wird ihm vorgegaukelt, die Hülle sei geschlossen, und wir können die Tasten dann nach Herzenslust drücken. Und so entstand „ magnethax “, heute eigentlich „ntrboot“ genannt, eine Technik, die es uns ermöglicht, das 3DS mit einem Magneten zu entsteinen und/oder zu hacken.

Für diejenigen, die tiefer in diesen Hack eintauchen möchten, ist die Präsentation von Sciresm ein toller (technischer) Einstieg: https://sciresm.github.io/33-and-a-half-c3/

NTRboot ist bis heute eine vernünftige Möglichkeit, einen 3DS zu hacken (obwohl es andere Softwaremethoden gibt und wenn möglich empfohlen wird) und eine gute Methode, um 3DS-Konsolen zu entsteinen.

Nintendo Switch: Tod durch tausend Büroklammern

Spulen wir vor ins Jahr 2018. Der Nintendo Switch ist seit seiner Einführung im Jahr 2017 eines der beliebtesten Gaming-Systeme auf dem Markt. Nintendos Konsole hat sich nicht als besonders sicher erwiesen, da der Pegaswitch-Hack nur wenige Tage nach der Veröffentlichung der Konsole veröffentlicht wurde. Doch es ist Nintendos Partnerschaft mit Nvidia, die sich als der Untergang der Konsole erweisen wird. (Dun dun dun…)

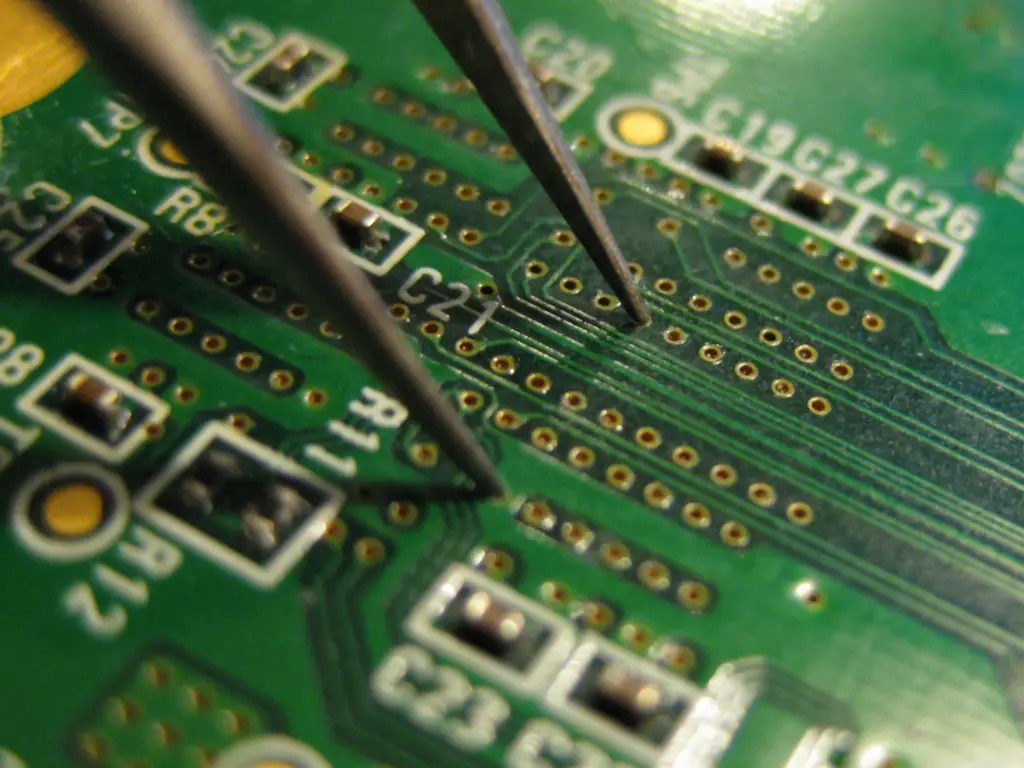

Im Januar 2018 behaupteten mehrere vertrauenswürdige Hackerteams, sie hätten „nicht patchbare“ Exploits für die Nintendo Switch. Von Fail0verflow (erinnern Sie sich an Team Twiizers oben? Dieselben Leute) bis zum berüchtigten Team Xecuter war das Rennen für die „Ersten“ geplant. Letztendlich waren es Team Reswitched und die Hackerin Kate Temkin , die den Exploit „fusée gelée“ veröffentlichten und sich dabei auf einen kritischen Fehler im Nvidia Tegra SoC der Switch stützten. Der Exploit war ein Kaltstart und konnte ohne eine Hardware-Revision der Nintendo Switch tatsächlich nicht gepatcht werden. Die Nintendo Switch war weniger als ein Jahr nach ihrer Veröffentlichung vollständig im Besitz.

Ein paar Kleinigkeiten hier: Kate Temkin und Team reswitched hatten geplant, den Exploit im Juni 2018 zu veröffentlichen, aber ein Leak des Tegra-Exploits führte dazu, dass alle diese Veröffentlichungen auf April verschoben wurden. Fail0verflow veröffentlichte schließlich innerhalb weniger Stunden nach der Veröffentlichung von fusée gelée eine eigene Implementierung des Exploits.

Aber Moment, wo sind die Büroklammern?

Der Hack stützte sich, wie viele erfolgreiche Konsolen-Hacks zuvor, auf einen „Service-Modus“ des Tegra (oder „Recovery-Modus“, auch RCM genannt), der es ermöglichte, beim Booten Code zu Wartungszwecken über einen USB-Stick zu laden.

Obwohl der Wartungscode signiert sein sollte, gab es grundlegende Mängel in der Implementierung des USB-Protokolls, die einen Pufferüberlauf ermöglichten. Mehr dazu können Sie in Temkins Artikel nachlesen.

Abgesehen von den technischen Details stellte sich für den Endbenutzer die Frage: „Wie gelangt man in den Servicemodus?“ Es stellte sich heraus, dass durch gleichzeitiges Drücken der Tasten „Home“, „Lautstärke erhöhen“ und „Ein/Aus“ der RCM-Modus auf der Nintendo Switch aufgerufen werden konnte. Der Switch hat beim Start keinen Zugriff auf seine Joycon-„Home“-Taste, daher musste das Home-Signal „auf eine andere Weise“ gesendet werden, was durch Kurzschließen einiger Joycon-Leitungen direkt am Switch erreicht wurde. Dies geschieht diesmal nicht mit einer Pinzette, sondern mit einer Büroklammer, die genau die benötigte Größe hat.

„Sauberere“ Geräte wurden entwickelt, um diese Signalverknüpfung ordnungsgemäß durchzuführen, aber die Technik bleibt dieselbe. Zum Zeitpunkt des Verfassens dieses Artikels ist der Nvidia-Tegra-Hack nach wie vor der beste Weg, einen Nintendo Switch zu hacken.

Das Hacken ungepatchter Switch-Konsolen ist für den Endbenutzer kinderleicht

Nintendo hat seitdem Hardware-Revisionen veröffentlicht, und daher können mit dieser Technik nur ältere Switch-Modelle gehackt werden, was sie auf dem Gebrauchtmarkt sehr wertvoll macht. Das Hacken moderner Nintendo Switch-Konsolen erfordert Modchips, die teuer und etwas schwierig zu installieren sind.

Nintendo-Hacker. Wo sind sie jetzt?

Team twiiizers, die Leute hinter dem Tweezer Wii-Hack, waren später als Fail0verflow bekannt, und wenn Sie in der Konsolen-Hacking-Szene mitgewirkt haben, haben Sie wahrscheinlich schon von ihnen gehört. Sie waren sehr aktiv am Reverse Engineering von Nintendo und PlayStation beteiligt, obwohl sie technisch gesehen seit langem keinen Jailbreak mehr veröffentlicht haben, und hielten sich damit einigermaßen vom Lärm der Szene fern. Leider ist das Hacker-Bushing des Teams Twiizers/Fail0verflow im Jahr 2016 verstorben. Marcan und Sven, andere Mitglieder des Teams, waren maßgebliche Treiber für die Portierung von Linux auf die Apple Silicon Macs.

Hedgeberg und SciresM haben den reibungslosen Übergang von 3DS-Magnet-Hacks zu Switch-Hacks vollzogen (beide waren an dem oben genannten Fusée gelée-Hack beteiligt), wobei SciresM insbesondere seit 2018 der Hauptentwickler der beliebtesten Custom Firmware Atmosphère für Nintendo Switch ist.

Kate Temkin hat nach dem Nintendo Switch-Hack weiter an Hardware-Hacks und Reverse Engineering gearbeitet, blieb der Szene jedoch im Allgemeinen fern (zumindest öffentlich).

Team

Verrückte Hacks – Was kommt als nächstes für Nintendo?

Nintendos Schwäche gegenüber sehr alltäglichen Objekten hat etwas wirklich Faszinierendes. Wer weiß, ob ihre nächste Konsole mit einem Stift und einem Kaugummi gehackt wird. Welche anderen verrückten Hacks haben Sie gesehen? Lass es uns in den Kommentaren wissen!