TheFloW schlägt erneut zu: PS5 in „neuer“ Offenlegung (IPV6 Socket UAF)

als anfällig für Kernel-Exploit bestätigt

Ein weiterer Tag, ein weiterer potenzieller Exploit für die PS5. Nach der Blu-Ray-Exploit-Kette Anfang dieses Jahres von TheFloW und dem PS2-Exploit von CTurt vor ein paar Tagen, wurde vor ein paar Stunden eine „neue“ Offenlegung auf HackerOne gemacht.

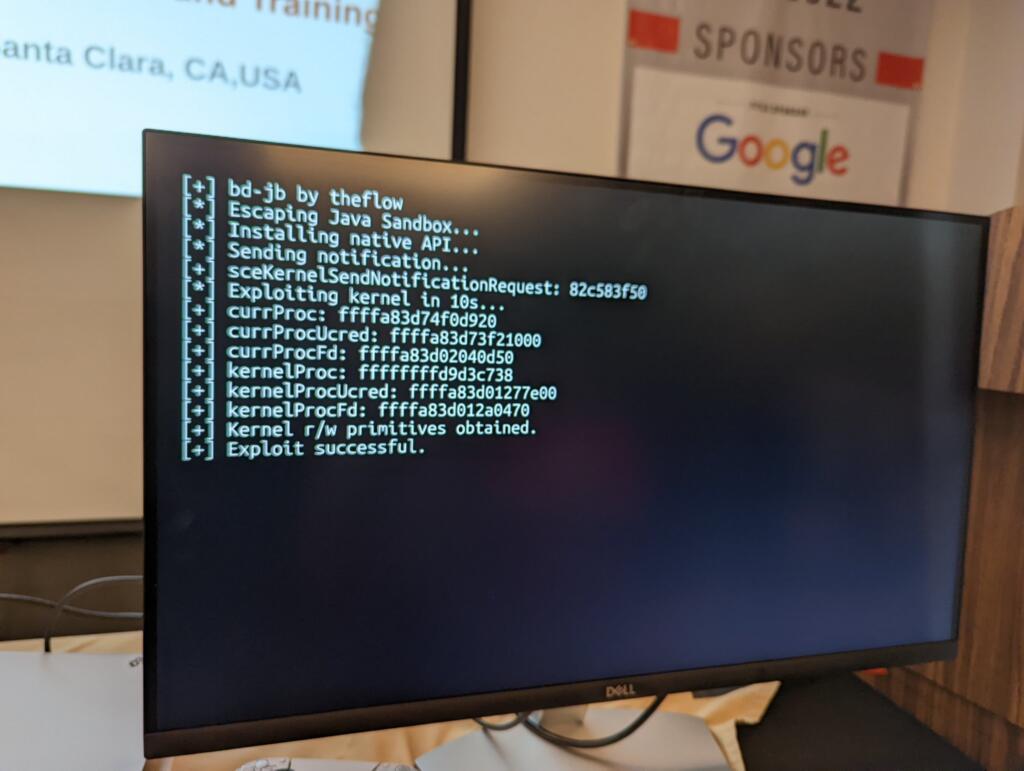

Hier ist wieder TheFloW, mit einer neuen Schwachstelle, die sich auf die PS5 auswirkt und sehr gut zu einem Kernel-Zugriff auf das System führen könnte. Konkret sagt TheFloW: „ Ich konnte diese Schwachstelle in Verbindung mit der bd-j-Exploit-Kette nutzen, um mir Kernel-Zugriff zu verschaffen. ”

PS5-IPv6-Socket-Exploit: Alles Alte ist wieder Neu

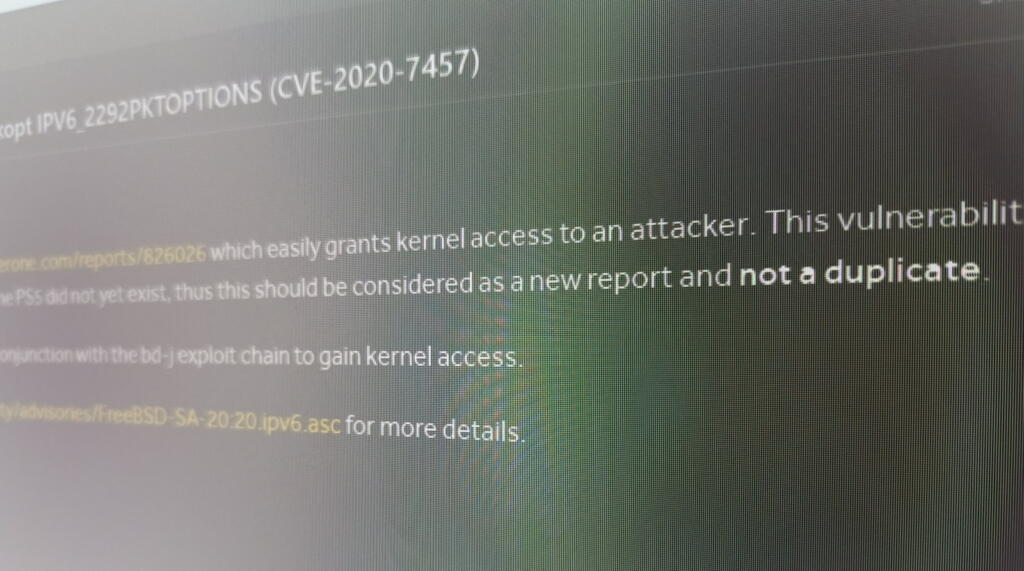

Der Exploit (Use-after-free in setsockopt IPV6_2292PKTOPTIONS) ist eigentlich nicht technisch „neu“ (daher die Anführungszeichen), sondern derselbe Exploit, der 2020 zum 7.02 PS4 Jailbreak führte. Wie TheFloW in seinem Bericht an PlayStation über die HackerOne-Plattform: „Diese Schwachstelle wurde von mir vor 2 Jahren für die PS4 gemeldet, als die PS5 noch nicht existierte, daher sollte dies als neuer Bericht und nicht als Duplikat betrachtet werden.“

Diese spezifische Schwachstelle, eine IPv6-Socket-Option-Race-Condition und Use After Free, wirkte sich auf FreeBSD im Allgemeinen und die PS4 im Besonderen aus. Es fällt mir schwer, mir die Tatsache vorzustellen, dass dies bereits 2020 für die PS4 behoben wurde, es aber irgendwie zur PS5-Firmware geschafft hat.

Die Schwachstelle ist gut dokumentiert ( insbesondere hier und C VE-2020-7457 , auch TheFloWs Bericht für die PS4 , und Quellcode des Jailbreaks hier ), aber es stellt sich natürlich die Frage, wie viel mehr Arbeit dazu eigentlich nötig wäre Setzen Sie alle Elemente zusammen (nämlich die bd-jb-Exploit-Kette und diesen Kernel-Exploit), bevor ein PS5-Hack tatsächlich möglich ist. Einige Hacker haben erwähnt, dass es deutlich schwieriger ist, die PS5 vollständig zu hacken als die PS4 .

PS5 IPv6 Socket Exploit – welche Firmware ist betroffen?

Es ist unklar, welche Firmware von diesem Exploit betroffen ist, da diese Details noch nicht aufgetaucht sind, aber der BD-J-Exploit soll sich auf Firmware bis einschließlich 4.51 auswirken. Es ist also möglich, dass dieser Exploit auch bis zu dieser Firmware funktioniert.

TheFloW gibt an, dass er diesen Exploit in Verbindung mit der bd-jb-Exploit-Kette verwendet hat, um Kernel-Zugriff auf der PS5 zu erhalten

TheFloW hat diese PS5-Schwachstelle jedoch am 5. Januar 2022 an Sony gemeldet. Firmware 4.50 war im Dezember 2021 veröffentlicht worden , dann 4.51 im März 2022 , schnell gefolgt von 5.00 kurz darauf . Es ist daher möglich, dass 4.51 die Schwachstelle gepatcht hat, aber höchstwahrscheinlich wäre 4.50 anfällig.

Quelle: HackerOne