offengelegt

Der Nintendo-Hacker PabloMK7 hat ENLBufferPwn veröffentlicht, einen Exploit mit Proof-of-Concept-Code, der eine kritische Schwachstelle in mehreren Nintendo-Erstanbieterspielen aufzeigt. Demovideos des Exploits zeigen, dass es möglich ist, die volle Kontrolle über die Konsole eines Ziels zu übernehmen, indem man es einfach einem Multiplayer-Spiel beitritt.

Zu den betroffenen Spielen gehören Mario Kart 7, Mario Kart 8, Splatoon 1, 2, 3, Nintendo Switch Sports und andere Nintendo-Titel von Erstanbietern. Der Hacker erklärt, dass die Sicherheitslücke als Teil einer Exploit-Kette verwendet werden kann, um benutzerdefinierten Code auf den Konsolen auszuführen. Nintendo hat die Schwachstelle jedoch bereits in den meisten Spielen gepatcht, nachdem sie Ende letzten Jahres durch ihr Kopfgeldprogramm offengelegt worden war.

Was ist ENLBufferPwn für Nintendo Switch, Wii U und 3DS?

ENLBufferPwn ist eine Schwachstelle im gemeinsamen Netzwerkcode mehrerer Erstanbieter-Nintendo-Spiele seit dem Nintendo 3DS, die es einem Angreifer ermöglicht, Code aus der Ferne auf der Konsole des Opfers auszuführen, indem er einfach ein Online-Spiel mit ihm hat (Remote Code Execution). Es wurde im Jahr 2021 von mehreren Personen unabhängig voneinander entdeckt und in den Jahren 2021 und 2022 an Nintendo gemeldet. Seit dem ersten Bericht hat Nintendo die Schwachstelle in vielen anfälligen Spielen gepatcht. Die Informationen in diesem Repository wurden nach Erhalt der Genehmigung von Nintendo sicher offengelegt.

Die Schwachstelle hat im CVSS 3.1-Rechner eine Bewertung von 9,8/10 (Kritisch) erhalten.

Hier ist eine Liste von Spielen, von denen bekannt ist, dass sie die Schwachstelle irgendwann hatten (alle aufgeführten Switch- und 3DS-Spiele haben Updates erhalten, die die Schwachstelle beheben, sodass sie nicht mehr betroffen sind):

-

- Mario Kart 7 (behoben in v1.2)

- Mario Kart 8 (immer noch nicht gefixt)

- Mario Kart 8 Deluxe (behoben in v2.1.0)

- Animal Crossing: New Horizons (behoben in v2.0.6)

- ARMS (behoben in v5.4.1)

- Splatoon (immer noch nicht behoben)

- Splatoon 2 (behoben in v5.5.1)

- Splatoon 3 (gefixt Ende 2022, genaue Version unbekannt)

- Super Mario Maker 2 (behoben in v3.0.2)

- Nintendo Switch Sports (gefixt Ende 2022, genaue Version unbekannt)

- Wahrscheinlich mehr…

PabloMK7 fügt hinzu:

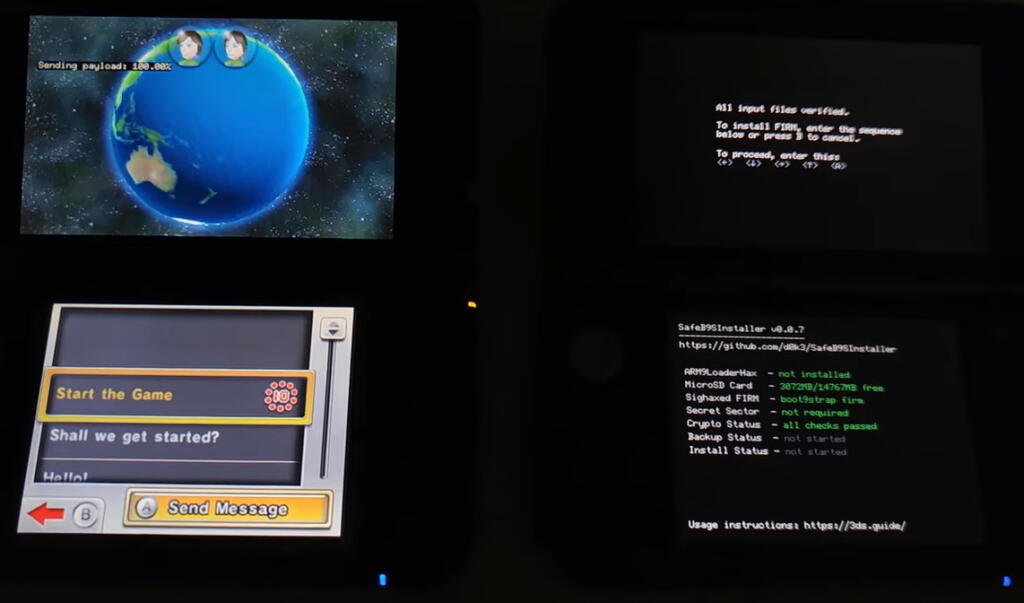

In Kombination mit anderen Schwachstellen des Betriebssystems kann eine vollständige Remote-Konsolenübernahme erreicht werden. Dies wurde im Fall von Mario Kart 7 demonstriert, wo eine Nutzlast gesendet wird, um SafeB9SInstaller zu starten. Es ist jedoch theoretisch möglich, andere böswillige Aktivitäten durchzuführen, wie z. B. Konto-/Kreditkarteninformationen zu stehlen oder nicht autorisierte Audio-/Videoaufnahmen mit den eingebauten Mikrofonen/Kameras der Konsole zu machen .

Der Hacker stellte Proof-of-Concept-Videos zur Verfügung, um die Schwachstelle in Mario Kart 7 und Mario Kart 8 zu demonstrieren

Technische Details von ENLBufferPwn

Aus der Readme des Exploits:

Die Schwachstelle ENLBufferPwn nutzt einen Pufferüberlauf in der C++-Klasse NetworkBuffer aus, die in der Netzwerkbibliothek enl ( Net in Mario Kart 7) vorhanden ist, die von vielen Erstanbieter-Nintendo-Spielen verwendet wird. Diese Klasse enthält zwei Methoden Add und Set , die einen Netzwerkpuffer mit Daten füllen, die von anderen Spielern kommen. Keine dieser Methoden überprüft jedoch, ob die Eingabedaten tatsächlich in den Netzwerkpuffer passen. Da die Eingabedaten kontrollierbar sind, kann ein Pufferüberlauf auf einer entfernten Konsole ausgelöst werden, indem nur eine Online-Spielsitzung mit dem Angreifer durchgeführt wird. Bei richtiger Ausführung bemerkt der betroffene Benutzer möglicherweise nicht einmal, dass eine Schwachstelle in seiner Konsole ausgelöst wurde. Die Folgen dieses Pufferüberlaufs variieren je nach Spiel, von einfachen harmlosen Änderungen am Speicher des Spiels ( wie wiederholtes Öffnen und Schließen des Home-Menüs auf dem 3DS ) bis hin zu schwerwiegenderen Aktionen wie der Übernahme der vollen Kontrolle über die Konsole

Der Exploit kann verwendet werden, um andere Spieler in Online-Spielen zu stören, z. B. das Drücken der Home-Taste auf ihrem Controller mitten im Spiel

Kann ich meinen Nintendo Switch mit ENLBufferPwn hacken?

Abgesehen von 3DS und Wii U für eine Minute glaube ich nicht, dass dieser Exploit leicht genutzt werden kann, um den Nintendo Switch zu hacken:

- Zuallererst müsste es mit anderen Schwachstellen verkettet werden, um eine Rechteausweitung zu erhalten, und meines Wissens gibt es keine öffentlich bekannten Kernel-Exploits in der neuesten Firmware (einige wurden jedoch angeblich kürzlich gepatcht ).

- Aber was noch wichtiger ist, die Tatsache, dass dies die Teilnahme an Online-Spielen erfordert, bedeutet wahrscheinlich, dass Nintendo mehrere Möglichkeiten hat, dies zu verhindern, wobei das Patchen der Spiele die offensichtliche, aber nicht die einzige ist. Mit anderen Worten, als der Exploit öffentlich bekannt wurde, war er bereits tot. Im Gegensatz zu Ihrem typischen „Offline“-Exploit, bei dem Leute, die auf einer niedrigeren Firmware blieben, auf einen Jailbreak hoffen konnten, bedeutet Online-Zugriff (auf Nintendos Server) normalerweise, dass Sie die neueste Firmware und den neuesten Patch für Ihr spezifisches Spiel installiert haben, was bedeutet, dass eine gepatchte Schwachstelle vorhanden ist.

Mit anderen Worten, obwohl die Schwachstelle kritisch ist und sich auf andere Spiele auswirken könnte, sehe ich persönlich nicht, wie dies für einen „nützlichen“ Exploit auf der Nintendo Switch verwendet werden könnte. Die beste (und einzige) Möglichkeit, Ihre Switch zu hacken, wenn 2022 zu Ende geht, bleiben Modchips für neuere Revisionen der Hardware .

Was den 3DS und die Wii U betrifft, können diese ziemlich einfach gehackt werden, sodass die Vorteile des Hacks in diesem Zusammenhang aus Sicht des Endbenutzers begrenzt sind.

Nichtsdestotrotz ist es eine ziemlich bemerkenswerte Leistung, einen Exploit zu entwickeln, der auf mehrere Konsolengenerationen gleichzeitig abzielen kann!

Laden Sie ENLBufferPwn herunter

Sie können den ENLBufferPwn-Code für Mario Kart 7 und Mario Kart 8 auf dem Github des Projekts hier herunterladen .

Quelle: PabloMK7