Mit einigen Beiträgen von Leuten auf dem PS5-F&E-Discord-Server hat SpecterDevs Implementierung des PS5-Kernel-Exploits (über den Webkit-Einstiegspunkt) heute erhebliche Verbesserungen erhalten, insbesondere mit 4.51-Unterstützung und erheblich verbesserter Stabilität des Exploits.

Die Stabilität des PS5-Kernel-Exploits wurde erheblich verbessert

Als wir zum ersten Mal über den Kernel-Exploit berichteten, erwähnte SpecterDev eine „Erfolgsrate von 30 %“, was bedeutet, dass Sie den Exploit mehrmals wiederholen müssten, bevor er erfolgreich wäre. Damals gaben viele Leute an, den Exploit 10 Mal oder öfter ausführen zu müssen, damit er funktioniert.

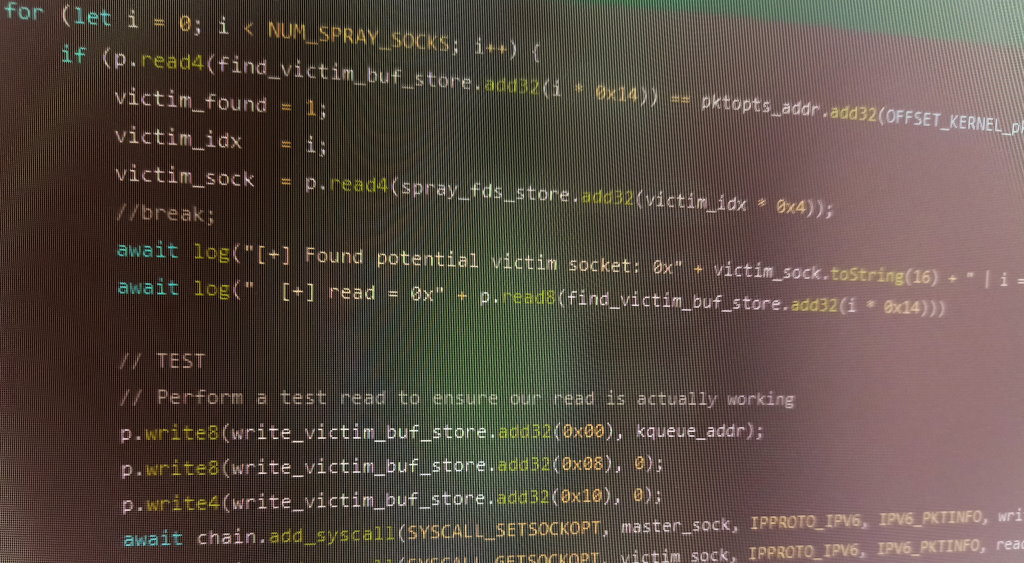

Gestern hat SpecterDev mehrere Änderungen an der Codebasis vorgenommen (ein großer Teil davon stammt anscheinend von Chendochap ), mit dem Ziel, die Stabilität zu verbessern. Die Auswirkungen sind offenbar massiv, wobei Tester auf dem Discord-Server berichten, dass der Exploit „fast immer korrekt“ läuft, und Specterdev sagt, dass er in seinen eigenen Tests wahrscheinlich 3- bis 5-mal stabiler ist als die ursprüngliche Version.

Dies ist also nicht das typische „Ich habe etwas ausprobiert und es könnte in einigen seltenen Fällen helfen“, sondern eher eine massive Steigerung der Stabilität des Exploits, die ihn zu einem „funktioniert jetzt so ziemlich die ganze Zeit“-Exploit macht.

Aber es gibt noch mehr!

PS5 Kernel Exploit unterstützt jetzt 4.51 Firmware

DizzRL und Valincius haben dem Exploit ebenfalls Code hinzugefügt.

DizzRL hat 4.51-Unterstützung für den Exploit gebracht! (Und an diesem Punkt können wir ziemlich zuversichtlich davon ausgehen, dass dies die höchste Firmware ist, die dieser Exploit unterstützen kann).

Valincius hat ein Quality-of-Life-Update hinzugefügt, das das „Benutzerhandbuch“ unabhängig von der Sprache Ihrer Konsole korrekt lädt (wenn Ihre Konsolensprache vorher nicht en-us war, mussten Sie manuell einige Dateien in der ausnutzen, damit es richtig geladen wird)

Laden Sie den Exploit herunter und führen Sie ihn aus

Sie können die neuesten Dateien des Exploits auf dem Github des Projekts hier abrufen .

Wir empfehlen Ihnen, den Exploit vorerst selbst lokal auszuführen ( unser Tutorial hier ), da Sie selbst viel an den Dateien herumbasteln möchten, wenn Sie bereit sind, beim Fortschritt zu helfen.