Oh, wow, nur ein paar Stunden nachdem er getwittert hat, dass dies „ausgebügelt“ werden müsse, hat SpecterDev nun seine Implementierung des PS5 IPV6 Kernel Exploits veröffentlicht!

Diese Version basiert auf der Webkit-Schwachstelle als Einstiegspunkt, was bedeutet, dass sie auf jeder PS5 (einschließlich PS5 Digital Edition) mit Firmware 4.03 funktioniert. Niedrigere Firmwares funktionieren möglicherweise (obwohl der Exploit möglicherweise optimiert werden muss). Höhere Firmwares funktionieren derzeit nicht (sie sind nicht anfällig für den Webkit-Exploit)

PS5 4.03 Kernel-Exploit ist da!

SpecterDev warnt vor erheblichen Einschränkungen dieses Exploits. Vor allem:

- Der Exploit ist ziemlich instabil und wird seiner Erfahrung nach in etwa 30 % der Fälle funktionieren. Wenn Sie versuchen, es auszuführen, geben Sie nicht auf, es kann mehrere Versuche erfordern, bevor der Exploit durchkommt

- Möglicherweise noch wichtiger, dieser Exploit gibt uns Lese-/Schreibzugriff, aber keine Ausführung! Dies bedeutet, dass im Moment keine Möglichkeit besteht, Binärdateien zu laden und auszuführen, alles ist im Rahmen der ROP-Kette eingeschränkt. Die aktuelle Implementierung ermöglicht jedoch Debug-Einstellungen.

Genauer gesagt aus der Readme des Exploits:

Derzeit enthalten

- Erhält beliebigen Lese-/Schreibzugriff und kann einen einfachen RPC-Server für Lese-/Schreibvorgänge (oder einen Dump-Server für große Lesevorgänge) ausführen (muss Ihre eigene Adresse/Ihren eigenen Port in die Exploit-Datei in den Zeilen 673-677 bearbeiten)

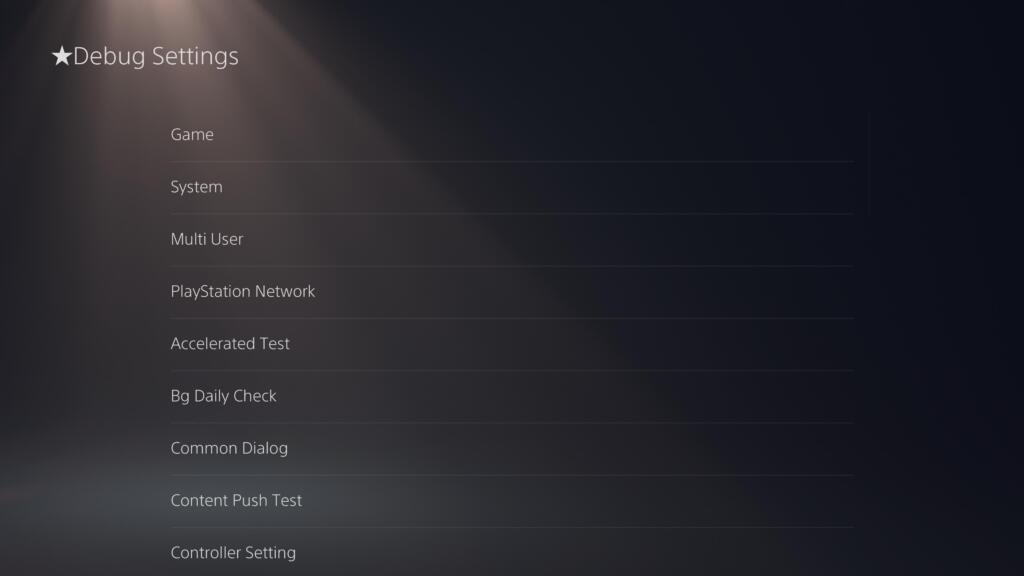

- Aktiviert das Debug-Einstellungsmenü (Hinweis: Sie müssen die Einstellungen vollständig verlassen und wieder hineingehen, um es zu sehen).

- Ruft Root-Rechte ab

Einschränkungen

- Dieser Exploit erreicht Lese-/Schreibzugriff, aber keine Codeausführung . Dies liegt daran, dass wir derzeit keinen Kernel-Code für Gadgets ausgeben können, da Kernel-.text-Seiten als eXecute Only Memory (XOM) markiert sind. Der Versuch, .text-Zeiger des Kernels zu lesen, löst Panik aus!

- Wie oben + der Hypervisor (HV), der den Kernel-Schreibschutz erzwingt, kann dieser Exploit auch keine Patches oder Hooks in den Kernel-Space installieren , was bedeutet, dass vorerst kein Homebrew-bezogener Code vorhanden ist.

- Clang-basierte feinkörnige Control Flow Integrity (CFI) ist vorhanden und wird erzwungen.

- Supervisor Mode Access Prevention/Execution (SMAP/SMEP) kann aufgrund von HV nicht deaktiviert werden.

- Das Schreibprimitiv ist etwas eingeschränkt, da die Bytes 0x10–0x14 Null sein müssen (oder eine gültige Netzwerkschnittstelle).

- Die Stabilität des Exploits ist derzeit schlecht. Mehr dazu weiter unten.

- Beenden Sie bei erfolgreicher Ausführung den Browser mit der Kreistaste, die PS-Taste gerät aus einem derzeit unbekannten Grund in Panik .

Stabilitätshinweise

Die Stabilität dieses Exploits liegt bei etwa 30 % und weist mehrere potenzielle Fehlerquellen auf. In der Reihenfolge der beobachteten absteigenden Wahrscheinlichkeit:

- Stufe 1 verursacht mehr als ein UAF, da ein oder mehrere in der Rückforderung nicht erfasst werden, was zu einer latenten Korruption führt, die einige Zeit später eine Panik auslöst.

- Stufe 4 findet den Überlappungs-/Opfer-Socket, aber die pktopts sind die gleichen wie die des Master-Sockets, was dazu führt, dass die „Lese“-Primitive nur den Zeiger zurückliest, den Sie zu lesen versuchen, anstatt den Inhalt dieses Zeigers. Dies muss verbessert und wenn möglich behoben werden, da es wirklich nervig ist.

- Der Versuch von Stufe 1 , das UAF zurückzufordern, schlägt fehl und etwas anderes stiehlt den Zeiger, was sofort Panik auslöst.

- Das kqueue-Leck schlägt fehl und findet keinen erkannten Kernel-.data-Zeiger.

Mit anderen Worten, diese Version ist nur für Hacker oder Leute nützlich, die neugierig sind, in das Innere der PS5 einzudringen. Beachten Sie jedoch, dass dies trotz seiner Einschränkungen die allererste öffentliche Veröffentlichung eines so mächtigen Hacks für die PS5 ist, was bedeutet, dass neue Entdeckungen vorprogrammiert sind!

PS5 IPV6 Exploit-Showcase-Video

Szenenmitglied Echo Stretch hat es geschafft, den Exploit auszuführen und uns ein Video davon in Aktion zu liefern, wie unten zu sehen ist. Im Video können Sie sehen, wie das Debug-Menü und das Paketinstallationsprogramm auf der PS5 freigeschaltet werden

Testen von PS5 4.03 Kernel Exploit für Disc oder digitale PS5 @frwololo @ps4_hacking pic.twitter.com/K8p8j0owoq

– Echo Stretch (@StretchEcho) 3. Oktober 2022

Herunterladen und ausführen

Sie können den Hack hier herunterladen .

Sie benötigen Python , um die Implementierung von SpecterDev auszuführen, und Sie werden einen Webserver auf Ihrem lokalen PC ausführen, auf den Ihre PS5 zugreifen kann.

- Konfigurieren Sie fakedns über

dns.conf, ummanuals.playstation.netauf die IP-Adresse Ihres PCs zu verweisen - Führe gefälschte DNS aus:

python fakedns.py -c dns.conf - Führen Sie den HTTPS-Server aus:

python host.py - Gehen Sie in die erweiterten PS5-Netzwerkeinstellungen und stellen Sie den primären DNS auf die IP-Adresse Ihres PCs ein und lassen Sie den sekundären bei

0.0.0.0- Manchmal wird das Handbuch immer noch nicht geladen und ein Neustart ist erforderlich, nicht sicher, warum es wirklich seltsam ist

- Gehen Sie in den Einstellungen zum Benutzerhandbuch und akzeptieren Sie die Eingabeaufforderung für nicht vertrauenswürdige Zertifikate, führen Sie sie aus

- Optional: Führen Sie rpc/dump-Serverskripte aus (Hinweis: Adresse/Port müssen in Exploit.js in binärer Form ersetzt werden)

Dies ist eine sich entwickelnde Geschichte, da in den kommenden Tagen mehr Leute diesen Hack testen und darüber berichten werden, also bleiben Sie dran!

Quelle: SpecterDev