Mast1c0re Exploit bestätigte die Arbeit an der neuesten PS5-Firmware 6.50 (PS2 willkürliche Ausführung + native PS5-ROP-Kette – Video)

Der Sicherheitsberater McCaulay Hudson hat ein Video gepostet , das den Mast1c0re -Exploit von CTurt demonstriert, der auf der neuesten PS5-Firmware 6.50 ausgeführt wird. Im Video (unten) sehen wir, wie der Mast1c0re-Exploit durch das ausnutzbare PS2-Spiel „Okage Shadow King“ ausgeführt wird, das dann zum Remote-Laden eines anderen PS2-Spiels, Midnight Club 3, verwendet wird.

Was ist Mast1c0re für PS5 und PS4?

Mast1c0re ist ein ungepatchter Exploit für PS4 und PS5, der eine Schwachstelle in der PS2-Emulationsschicht von Sonys neueren Konsolen ausnutzt. Die Schwachstelle wurde im September letzten Jahres vom PlayStation-Hacker CTurt offengelegt und ausführlich beschrieben .

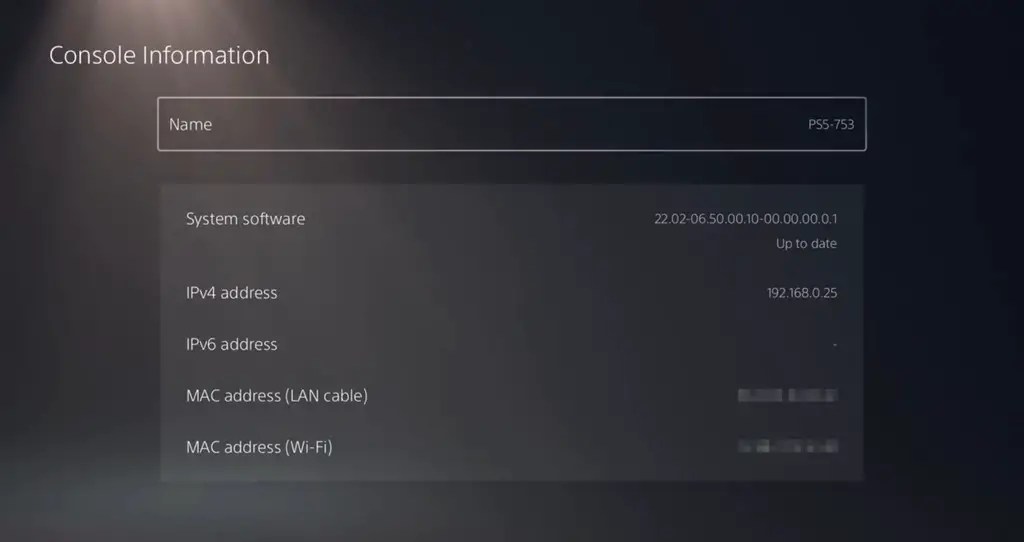

Damals erklärte CTurt, Sony habe keinen Plan, die Schwachstelle zu beheben, was durch das heutige Video bestätigt zu werden scheint, das zeigt, dass die Schwachstelle immer noch vorhanden ist, in der neuesten PS5 6.50-Firmware (und es ist sicher anzunehmen, dass sie in PS4 10.01 als gut) ab Januar 2023.

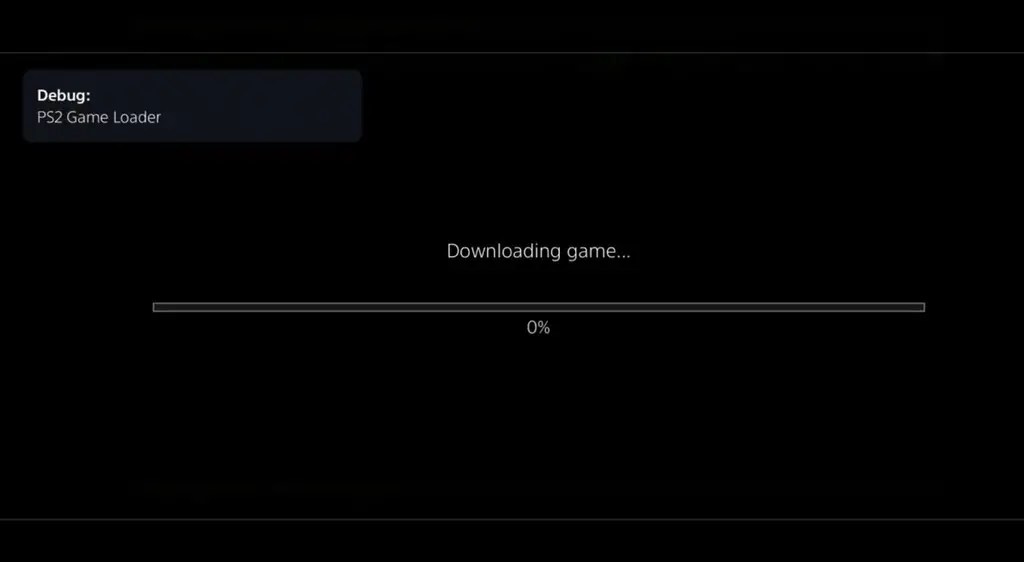

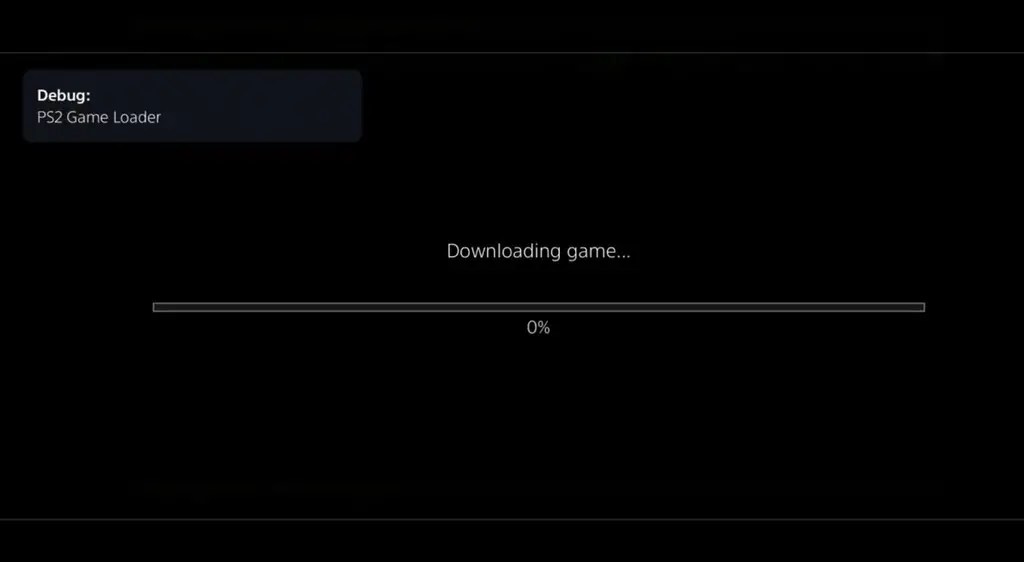

Aus McCaulay Hudsons Showcase-Video des Mast1c0re-Exploits, das auf PS5 6.50 ausgeführt wird

PS2 Native Execution, PS5/PS4 ROP Chain für weitere Exploits

Zumindest ermöglicht der Exploit die Ausführung von PS2-Code, dh das Laden von PS2-„Backups“ (wie heute in McCaulays Video sowie in der von Cturt im September veröffentlichten Demo demonstriert), aber auch von PS2 Homebrew.

Darüber hinaus ist dies, wie von Cturt beschrieben und heute von Hudson bestätigt, ein Benutzermodus-Einstiegspunkt für weitere Hacks des eigentlichen PS5/PS4-Stacks, derzeit als ROP-Kette . Für einen Konsolen-Jailbreak wird immer ein solcher Einstiegspunkt benötigt.

Wir haben in der jüngeren Geschichte meistens gesehen, dass Webkit-Exploits als solche Einstiegspunkte verwendet wurden, aber es gibt Ausnahmen (z. B. Blu-Ray-Schwachstellen, die als Einstiegspunkt auf PS4/PS5 mit BD-JB verwendet werden). In diesem Fall wird dies ausgenutzt, indem ein „bösartiges“ Speicherdatum in ein PS2-Spiel geladen wird.

Als solches könnte es möglicherweise als Ausgangspunkt für einen größeren PS4/PS5-Hack auf neuere Firmwares verwendet werden, und CTurt hat angedeutet, dass er so etwas tatsächlich in Teil 2 seines noch zu veröffentlichenden Artikels demonstrieren würde.

Was ist neu am heutigen Video?

PS5 (neueste Firmware) PoC für mast1c0re-Schwachstellen.

Beliebige PS2-Codeausführung und native PS5-ROP-Kettenausführung.

Technische Details im Blogbeitrag von @CTurtE : https://t.co/J2tPU2zMaU pic.twitter.com/qNQ7Dcevbb

– McCaulay (@_mccaulay) 24. Januar 2023

Und natürlich mast1c0re auf PS4. Getestet auf Firmware 5.05 sollte aber auf der neusten Firmware-Version funktionieren. https://t.co/oGil9lKr4r pic.twitter.com/EvScY0WG3V

– McCaulay (@_mccaulay) 24. Januar 2023

Das heutige Video ist für mich aus zwei Gründen aufregend.

Erstens zeigt sich, dass der Exploit tatsächlich nicht gepatcht wurde, da er auf der neusten PS5-Firmware läuft. Natürlich verstehen wir sehr gut, dass Sony andere Möglichkeiten hat, die Verbreitung des Hacks zu verhindern , insbesondere durch das Entfernen betroffener PS2-Spiele aus dem PSN. (Dies würde Benutzer daran hindern, es zu kaufen und damit den Exploit auszuführen). Das ist eine Strategie, mit der wir sehr vertraut sind, da das Ausführen von Gamesave-Exploits irgendwann das Brot und die Butter des PSP/PS Vita-Hackings war.

Zweitens zeigt es eine unabhängige Bestätigung der Zuschreibung von CTurt . Ich glaube nicht, dass irgendjemand (außer CTurt selbst) bis jetzt bestätigt hat, dass sein Bericht ausreicht, um seine Ergebnisse zu reproduzieren. Diese Frage kann nun geklärt werden.

Wenn dies gesagt ist, bleiben noch viele Fragen offen. Insbesondere hat CTurt erklärt, dass er Details zu einer nativen (PS4) Homebrew-Umgebung basierend auf diesem Hack bereitstellen würde, und wir warten gespannt darauf. In Bezug auf PS5 ist das derzeitige Verständnis, dass das Erreichen einer nativen PS5-Ausführung ein weiterer Schwierigkeitsgrad ist (über das hinaus , was wir bereits haben ).