PS5-Hacking: Zecoxao teilt PS5 4.03 Dateisystem-Dump (Webkit-Sandbox)

Nach der gestrigen Veröffentlichung eines Skripts zum Sichern des Inhalts der PS5 und für diejenigen, die es nicht geschafft haben, es selbst auszuführen (oder keine PS5 4.03 haben), hat Zecoxao den Inhalt einer PS5 4.03-Festplatte geteilt. wie durch das Skript von Bigboss extrahiert.

Es gibt einige wichtige Vorbehalte zu diesem Datei-Dump: Zunächst einmal sind dies nur die Dateien, auf die im Kontext des (derzeit nur öffentlich bekannten) Webkit-Exploits zugegriffen werden kann, also nur die Dateien, für die Webkit auf der PS5 die Berechtigung hat, sie zu sehen. Wenn man weiß, dass Webkit häufig als Angriffsvektor für Computer verwendet wird und wie streng die Sicherheit auf PS5 ist, ist es sehr wahrscheinlich, dass die Anzahl der Dateien, auf die es Zugriff hat, sehr begrenzt ist.

Außerdem werden die Dateien auf der Festplatte verschlüsselt. Obwohl es möglich ist, dass Webkit Zugriff auf den Inhalt einiger Bibliotheken hat, entschlüsselt, im RAM (erforderlich für die eigene Verwendung), stammt dieser aktuelle Dump aus dem Dateisystem selbst, nicht aus Dingen, die in den RAM geladen werden. Verschlüsselte Dateien sind, so wie sie sind, ziemlich nutzlos, und dieser Dump ist hauptsächlich nützlich, um die Dateistruktur des Systems zu bestätigen.

Was ist im PS5 4.03 Sandbox-Dump

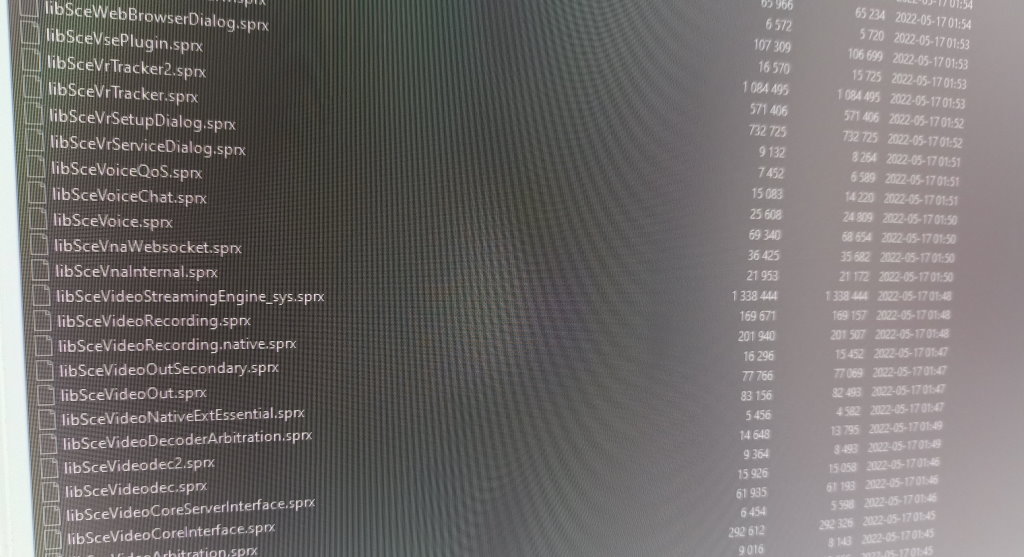

Das Archiv enthält einige Schriftarten, eine Handvoll verschlüsselter Binärdateien und viele verschlüsselte Bibliotheken.

Die vollständige Liste der Dateinamen, auf die im Webkit -Kontext zugegriffen werden kann, finden Sie hier auf Github von Bigboss .

Laden Sie 4.03 Sandbox-Dateisystem-Dump herunter

Das Archiv können Sie hier herunterladen . Wir betonen noch einmal, dass diese Veröffentlichung, obwohl sie interessant ist, vorerst nicht „so wie sie ist“ nützlich ist. Es bestätigt jedoch, dass die Webkit-ROP-Toolchain uns einen gewissen Zugriff auf das System gewährt, wenn auch eingeschränkt.

Quelle: Zecoxao